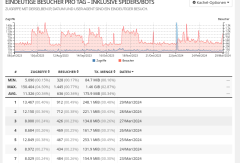

Ein wichtiger Unterschied zwischen Matomo und GoAccess ist, dass Matomo ein JavaScript-Tracking-Code erfordert, der in den Header der überwachten Website eingefügt werden muss. Dies wird dazu führen, dass Matomo-Daten durch Ad-Blocker oder ähnliche Tools blockiert werden, was die Genauigkeit der Analysen je nach Art der Webseite extrem beeinträchtigen kann. Ein Beispiel ist meine Site zockertown.de. Hier haben viele Besucher einen Informatik-, Linux Sachverstand und man kann annnehmen, dass hier nahezu Jeder einen Adblocker nutzt, oder javascript blockt.

Im Gegensatz dazu analysiert GoAccess nur die Webserver-Logdateien direkt, ohne dass zusätzlicher Code in die Website eingefügt werden muss. Dies bedeutet, dass GoAccess nicht von Ad-Blockern oder ähnlichen Tools behindert wird und möglicherweise eine zuverlässigere Datenerfassung ermöglicht.

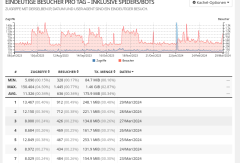

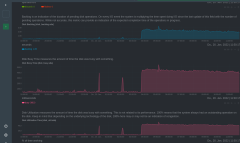

Ein konkretes Beispiel dazu.

Dieser Unterschied ist enorm. wenn man zwischen Matomo und GoAccess wählt. Wenn die Genauigkeit der Daten wichtig ist und man bereit ist, den zusätzlichen Aufwand für die Implementierung des JavaScript-Tracking-Codes in Kauf zu nehmen, könnte Matomo die bessere Wahl sein. Wenn man jedoch eine einfachere, unkomplizierte Lösung bevorzugt, die nicht von Ad-Blockern beeinflusst wird, könnte GoAccess für Ihre Anforderungen geeigneter sein.

Dieser Unterschied ist enorm. wenn man zwischen Matomo und GoAccess wählt. Wenn die Genauigkeit der Daten wichtig ist und man bereit ist, den zusätzlichen Aufwand für die Implementierung des JavaScript-Tracking-Codes in Kauf zu nehmen, könnte Matomo die bessere Wahl sein. Wenn man jedoch eine einfachere, unkomplizierte Lösung bevorzugt, die nicht von Ad-Blockern beeinflusst wird, könnte GoAccess für Ihre Anforderungen geeigneter sein.

Ein wichtiger Aspekt bei der Auswahl eines Analysetools sind Datenschutzbedenken.

Matomo, als selbstgehostete Lösung, ermöglicht den Nutzer, die volle Kontrolle über die Daten zu behalten. Da Matomo auf eigenen Servern läuft, hat man die Möglichkeit, die Datenschutzrichtlinien und Sicherheitsmaßnahmen nach seienem eigenen Standards anzupassen.

Auf der anderen Seite analysiert GoAccess die Webserver-Logdateien direkt, ohne dass Daten an Dritte gesendet werden. Da keine Daten an externe Server übertragen werden, kann dies als datenschutzfreundlichere Option angesehen werden. Zusätzlich werden bei mir die Log sowieso anonymisiert, damit komme ich gar nicht in die Verlegenheit über DSGVO Konformität nachzudenken.

Wer Matomo verwendet, sollte den Besucher deutlich darauf hinweisen, dass hier ein Tracking erfolgt und auch ohne Cookies funktioniert. Wenn der Nutzer das Script aber blockiert, wird gar nichts aufgezeichnet, noch nicht einaml der Besuch sebst, es ist, wie in den Screenshots deutlich zu sehen, als wäre der Besucher gar nicht da gewesen. Das kann ja auch keine Lösung sein.

Aus meiner Sicht geht es gar nicht schlimmer. Matomo kann zwar auch das Webserver Logfile auswerten, aber das habe ich jetzt nicht mehr ausprobiert.

Die Datenschutzrichtlinien und -funktionen beider Tools sollte man sorgfältig zu prüfen, um sicherzustellen, das sie den geltenden Datenschutzbestimmungen entsprechen.

Matomo mag seine Berechtigung bei kommerziellen Websites haben, die Möglichkeiten sind beeindruckend, gegen die tracking Aspekte gibt es auch noch die Bilder Tracking Methode u.a.,

aber für mich kommt es gar nicht in Frage.

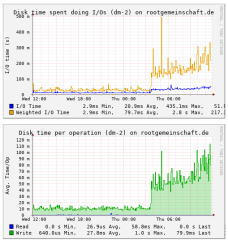

Ausserdem fiel mir auf, dass der Zugriff mit javascipt tracking erheblich länger dauerte.

Im hohen einstelligen Sekundenbereich

Also GoAccess!

Webmail Interface https://rootgemeinschaft.de/webmail/ (Login ist die emailadresse, komplett) Passwort ist euer eigenes, oder das, welches euch mitgeteilt wurde. Über diese Webinterface ist auch das ändern des Passwortes für das emailkonto möglich, das gilt auch dann für das abholen der mails mit lokalen Clienten wie Thunderbird, Outlook u.a.

Webmail Interface https://rootgemeinschaft.de/webmail/ (Login ist die emailadresse, komplett) Passwort ist euer eigenes, oder das, welches euch mitgeteilt wurde. Über diese Webinterface ist auch das ändern des Passwortes für das emailkonto möglich, das gilt auch dann für das abholen der mails mit lokalen Clienten wie Thunderbird, Outlook u.a.

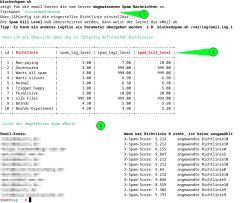

Besondere Einstellungen im Thunderbird für optimale spam Erkennung

Besondere Einstellungen im Thunderbird für optimale spam Erkennung

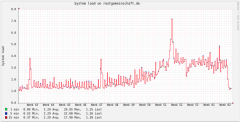

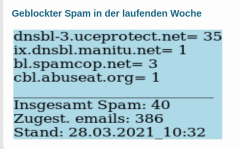

Seit ein paar Jahren hatte ich ein zusammen gezimmertes Script, welches mir eine Übersicht über diese Thematik lieferte.

Seit ein paar Jahren hatte ich ein zusammen gezimmertes Script, welches mir eine Übersicht über diese Thematik lieferte.